Q-Day to dzień, w którym budowany jest komputer kwantowy tak potężny, że może złamać publiczne systemy szyfrowania. Jak bardzo powinniśmy się martwić?

Może nadejść dzień znany jako Q-Day, który zburzy globalne bezpieczeństwo, jakie znamy.

Może to nastąpić za kilka lat, a może za 10 lub więcej. Jednak naukowcy, matematycy i rządy nie czekają bezczynnie, aż nadejdzie zagrożenie kwantowe.

Q-Day to dzień, w którym budowany jest komputer kwantowy o tak dużej mocy, że może złamać publiczne systemy szyfrowania chroniące nasze rozmowy online, konta bankowe i najważniejszą infrastrukturę, siejąc spustoszenie w rządach i firmach.

To, jak doszłoby do tego cyfrowego dnia zagłady, sprowadza się do prostej matematyki.

Jak to się zaczęło

Od początków Internetu kryptografia chroniła nasze dane i rozmowy online, ukrywając lub kodując informacje, które na tradycyjnych komputerach może odczytać tylko osoba otrzymująca wiadomość.

W latach 70. matematycy opracowali metody szyfrowania składające się z liczb o długości setek cyfr. Trudność problemów matematycznych była taka, że ich rozwiązanie mogło zająć setki lat, jeśli zastosowano odpowiednią wielkość parametrów i liczby.

Aby złamać szyfrowanie, liczby należy podzielić na czynniki pierwsze, ale w przypadku tradycyjnych komputerów może to zająć setki, jeśli nie tysiące lat.

Groźba złamania kodów nie była zatem dużym zmartwieniem.

Tak było do 1994 roku, kiedy amerykański matematyk Peter Shor pokazał, jak można tego dokonać za pomocą algorytmu wykorzystującego hipotetyczny wówczas komputer kwantowy, który potrafił dzielić duże liczby na czynniki znacznie szybciej niż tradycyjny komputer.

Powstanie kwantu

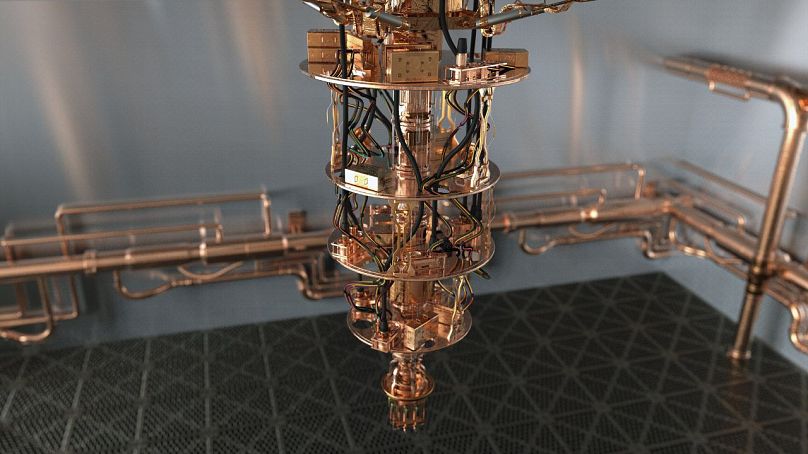

Zagrożenie kwantowe nie było wówczas jeszcze poważnym problemem, ale zaczęło być problemem cztery lata później, kiedy zbudowano pierwszy komputer kwantowy.

Chociaż ten komputer kwantowy – i te obecnie budowane – wciąż nie są wystarczająco mocne, aby wykorzystać algorytm Shora do odszyfrowania liczb, w 2015 roku agencje wywiadowcze ustaliły, że postęp w informatyce kwantowej następuje z taką szybkością, że stanowi zagrożenie dla cyberbezpieczeństwa. bezpieczeństwo.

W tej chwili kubity, jednostki przetwarzające komputery kwantowe, nie są stabilne wystarczająco długo, aby odszyfrować duże ilości danych.

Jednak firmy technologiczne, takie jak IBM i Google, powoli, ale systematycznie zaczęły robić postępy w budowaniu maszyn wystarczająco silnych, aby zapewnić korzyści płynące z technologii kwantowej, co obejmuje badania farmaceutyczne, fizykę subatomową i logistykę.

„To kwestia czasu i tego, ile czasu zajmie, zanim będziemy mieli duży komputer kwantowy” – dr Jan Goetz, dyrektor generalny i współzałożyciel IQM Quantum Computers, start-upu budującego komputery kwantowe, powiedział TylkoGliwice Next.

Jeśli zbudowanie wystarczająco mocnego komputera zajmie 30 lat, nie będzie powodów do paniki, ponieważ większość zaszyfrowanych danych może nie być już użyteczna.

Ale „jeśli ktoś wpadnie na bardzo sprytny pomysł i już będzie w stanie złamać kod w ciągu 3–5 lat, cała sytuacja również będzie wyglądać inaczej” – powiedział Goetz.

Kto powinien się martwić?

Osoby prywatne nie powinny martwić się Q-Day, ponieważ prawdopodobnie niewiele osób posiada dane, które są bardzo wrażliwe i będą nadal istotne w nadchodzących latach.

Goetz powiedział, że gdy pojawi się nowa technologia, kody szyfrujące zostaną zaktualizowane na wszystkich komputerach i telefonach i „nie należy się tym zbytnio przejmować, ponieważ zajmie się tym branża”.

Jednak rządy, organizacje i przedsiębiorstwa powinny być zaniepokojone zagrożeniem kwantowym.

Istnieje koncepcja zwana „przechowuj teraz, odszyfruj później”. Oznacza to, że ktoś może przechowywać dane i czekać, aż komputer kwantowy będzie wystarczająco silny, aby je odszyfrować.

„W szczególności rządy zbierają dane z Internetu” – powiedział dr Ali El Kaafarani, założyciel i dyrektor generalny firmy PQShield zajmującej się kryptografią kwantową.

„Przechowują dane, do których w tej chwili nie mają dostępu ani nie mogą ich odczytać, ale mogą je tam przechowywać, dopóki warstwa kryptograficzna nie osłabnie, dopóki nie znajdą sposobu na ich zaatakowanie, a następnie je złamią i odczytają tę komunikację” powiedział TylkoGliwice Next.

Świat kryptografii postkwantowej

Rządy nie czekają, aby tak się stało, a społeczność kryptograficzna opracowuje metody szyfrowania, które mogą wytrzymać zagrożenie kwantowe, znane jako kryptografia postkwantowa (PQC).

W tym roku, mniej więcej od maja do czerwca, ostateczna standaryzacja PQC zostanie opublikowana przez Amerykański Narodowy Instytut Standardów i Technologii.

Będzie to przełomowe rozwiązanie, ponieważ będzie dostępne na rynku dla wszystkich branż.

Ustawodawstwo USA przewiduje, że harmonogram przejścia na PQC będzie przypadał na lata 2025–2033, kiedy to cyberbezpieczny łańcuch dostaw będzie musiał domyślnie przejść na korzystanie z PQC.

El Kaafarani twierdzi, że w 2025 r. przeglądarki internetowe i aktualizacje oprogramowania będą musiały domyślnie zapewnić bezpieczeństwo postkwantowe, jeśli zostaną sprzedane do Stanów Zjednoczonych.

Dlatego niektóre firmy, takie jak Google Chrome i Cloudflare, zaczęły już korzystać z PQC.

Amerykańskie standardy PQC są standardami międzynarodowymi, ale każdy kraj ma swoje własne wytyczne, z którymi rządy współpracują.

Między innymi rządy Stanów Zjednoczonych, Wielkiej Brytanii, Francji, Niemiec i Holandii rozważyły i opracowały białe księgi i wytyczne dla branży, aby nakłonić ją do rozpoczęcia fazy przejściowej do kryptografii postkwantowej, ponieważ rozumieją, że jest to proces to zajmie trochę czasu.

„Rządy dbają o standaryzację algorytmów, abyśmy wszyscy mówili tym samym językiem” – powiedział El Kaafarani, ale to społeczność kryptograficzna wymyśla nowe metody szyfrowania, które nie są podatne na ataki komputerów kwantowych.

Dodał, że większość standardów kryptograficznych opracowywana jest w Europie przez europejskich kryptografów, których brytyjska firma wybrała cztery metody szyfrowania, które mają znaleźć się w amerykańskich standardach PQC.

Po opracowaniu metody szyfrowania są bezwzględnie analizowane przez szerszą społeczność kryptograficzną, rządy i wszystkie inne osoby zainteresowane łamaniem metod szyfrowania.

„Niektórzy po drodze ulegają uszkodzeniu. I o to właśnie chodzi w tym procesie, aby wykorzenić słabych i zatrzymać silnych” – powiedział El Kaafarani.

Nie ma jednak idealnej metody szyfrowania ani metody bezpieczeństwa, która zapewniłaby, że wszystko pozostanie bezpieczne na zawsze.

„Dlatego kryptografia jest naturalnie rozwijającą się dziedziną i dlatego musimy wyprzedzić rozwój sytuacji” – powiedział.