W obliczu wojny na Ukrainie, która coraz częściej toczy się w cyberprzestrzeni, państwa muszą zwalczać złośliwe działania technologiczne, a nie samą broń, pisze Helene Pleil.

Cyberprzestrzeń, obejmująca internet i inne połączone technologie cyfrowe, oferuje ogromne korzyści, ale również stwarza znaczne ryzyko jako domena militarna. Wymaga to istnienia zwiększonego cyberbezpieczeństwa i cyberdyplomacji.

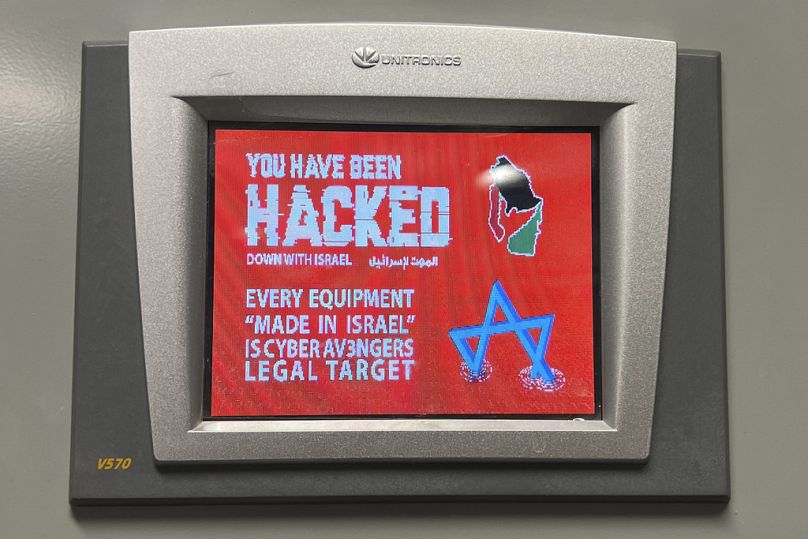

Dyskusja i regulacja militaryzacji cyberprzestrzeni zyskały na znaczeniu ze względu na większe wykorzystanie w nowoczesnych konfliktach. Wojna na Ukrainie jest przykładem otwartego konfliktu militarnego, który ma miejsce również w cyberprzestrzeni.

Historycznie rzecz biorąc, kontrola zbrojeń była kluczowa w zapobieganiu eskalacji militarnej. Jednak stworzenie odpowiednich i weryfikowalnych środków kontroli zbrojeń cybernetycznych jest trudne ze względu na wyjątkową naturę cyberprzestrzeni.

Niedawna analiza przeprowadzona wspólnie z kolegami z Uniwersytetu Technicznego w Darmstadt wskazuje na kilka kluczowych przeszkód:

Czym jest „cyberbroń”?

Podstawowym wyzwaniem dla ustanowienia kontroli zbrojeń w cyberprzestrzeni jest brak jasnych, jednolitych definicji kluczowych terminów. Jest to szczególnie istotne, ponieważ konwencjonalna definicja broni nie odnosi się w pełni do charakterystyki cyberataku używanego jako „cyberbroń”.

Broń cybernetyczna to z reguły dane i wiedza, które można stworzyć i wykorzystać w celu naruszenia integralności, dostępności lub poufności systemu informatycznego bez zgody właściciela.

Dlatego też niektórzy eksperci, z którymi rozmawialiśmy, dyskutowali, że samo pojęcie cyberbroni nie istnieje, ponieważ broń sugeruje jakiś rodzaj kinetycznego, fizycznego użycia. Cyberataki wykorzystują luki w zabezpieczeniach technologii i mogą prowadzić do rzeczywistych problemów fizycznych, ale czy to oznacza, że wyzwalaczem była cyberbroń?

Ta niejednoznaczność utrudnia ustalenie, co podlegałoby kontroli na mocy traktatu o broni cybernetycznej.

Wiele powszechnie używanych technologii, takich jak komputery czy pamięci USB, ma zastosowanie zarówno cywilne, jak i wojskowe.

Nie można przeprowadzić jednoznacznej linii między tymi różnymi scenariuszami użycia; dlatego produkty nie mogą zostać zakazane w podstawowych kategoriach kontroli zbrojeń. Można zakazać min lądowych lub broni jądrowej, ale nie można zakazać pamięci USB ani komputerów.

Ponadto wiele instrumentów, które można wykorzystać jako broń cybernetyczną, służy również do budowania cyberobrony lub szpiegostwa.

Choć podwójne zastosowanie odgrywało rolę w traktatach o kontroli zbrojeń w przeszłości, podwójny charakter cyberbroni nabiera zupełnie innego wymiaru niż wcześniej.

Weryfikacja kontroli broni jedną z największych przeszkód

Znalezienie odpowiednich mechanizmów weryfikacji w celu ustanowienia kontroli zbrojeń w cyberprzestrzeni jest niezwykle trudne. Na przykład w przypadku cyberbroni nie można ich skwantyfikować. Nie możemy też policzyć broni ani zakazać całej kategorii, jak to miało miejsce w przypadku porozumień o kontroli zbrojeń dotyczących broni tradycyjnej.

Co więcej, bez kosztów, cyberbroń może być nieskończenie powielana i udostępniana na całym świecie. Na przykład, biorąc pod uwagę kod, samo usunięcie go z urządzenia nie oznacza, że naprawdę zniknął; mógł trafić do systemu kopii zapasowych lub gdzie indziej w Internecie.

To pogłębia wyzwania związane z ustanowieniem odpowiednich mechanizmów weryfikacji, ponieważ musiałyby być one niezwykle inwazyjne. Wiele państw mogłoby nie chcieć uczestniczyć w inwazyjnym procesie weryfikacji, ponieważ musiałyby one dostarczać informacji na temat własnych cyberobrony, z możliwością, że informacje te zostaną wykorzystane do szpiegowania ich luk w zabezpieczeniach.

Narzędzia i technologie cyberataków ewoluują szybko, często wyprzedzając działania regulacyjne. Do czasu uzgodnienia regulacji technologia może przekroczyć swój zakres. Ta szybka ewolucja komplikuje wszelkie regulacje lub środki weryfikacyjne oparte na cechach technicznych oprogramowania.

Przykładowo, kod cyberataku zazwyczaj opiera się na trwających pracach rozwojowych nad oprogramowaniem, dostosowywanych do konkretnych celów i zadań.

Oznacza to, że kod będzie się zmieniał i ewoluował niesamowicie szybko. Zmienność będzie ekstremalnie wysoka, a przyszłe cyberataki zawsze będą się różnić od ataków z przeszłości.

Ponadto, biorąc pod uwagę podwójne zastosowanie i fakt, że większość infrastruktury cyberprzestrzeni jest własnością prywatną, aby kontrola zbrojeń była skuteczna, konieczne byłoby zaangażowanie i zaangażowanie sektora prywatnego.

Musimy sami ścigać szkodliwe czyny

Wola polityczna jest kluczowa dla ustanowienia środków kontroli zbrojeń. Państwa, uznając strategiczną wartość narzędzi cybernetycznych poprzez budowanie swoich możliwości w tej dziedzinie, mogą być niechętne do przestrzegania nowych traktatów, które ograniczają ich potencjalne korzyści. Obecny klimat geopolityczny dodatkowo komplikuje wysiłki na rzecz uzyskania powszechnego porozumienia.

Patrząc na literaturę i rozmawiając z ekspertami, tradycyjne środki kontroli zbrojeń nie mogą być po prostu stosowane do cyberbroni. Zamiast tego należy skupić się na zakazaniu pewnych złośliwych działań. Takie podejście umożliwia zawieranie porozumień, które mogą dostosować się do postępu technologicznego i podwójnego zastosowania cybernarzędzi.

Od 2015 r. międzynarodowe negocjacje w ramach Organizacji Narodów Zjednoczonych (ONZ) doprowadziły do ustanowienia 11 norm odpowiedzialnego zachowania państw w cyberprzestrzeni, których celem jest ograniczenie działań państw i określenie pozytywnych obowiązków.

Jednakże normy te są dobrowolne i niewiążące, co prowadzi do częstych naruszeń. Wyzwaniem jest uczynienie tych norm bardziej wiążącymi i pociągnięcie państw do odpowiedzialności za złośliwe działania.

Atrybucja, proces (publicznego) przypisywania cyberoperacji konkretnym aktorom na podstawie dowodów, jest kluczowym narzędziem w tym względzie. Kiedyś uważana za zbyt skomplikowaną, atrybucja jest teraz coraz bardziej wykonalna i może służyć jako podstawa do sankcjonowania użycia cyberbroni, a nie samej broni.

Należy zatem przyjąć to jako punkt wyjścia do znalezienia kreatywnych alternatyw i rozwiązań kontroli zbrojeń w tradycyjnym sensie. Stąd rozważania w kierunku międzynarodowego mechanizmu lub instytucjonalizacji takich procesów okazują się interesujące.